An ninh mạng tuần qua: Lỗ hổng trong java bị khai thác, Firefox chặn Adobe Flash

20/07/2015 0

Một lỗ hổng zero-day mới đã được phát hiện trong phiên bản mới nhất của nền tảng Java đang được các hacker tích cực khai thác. Firefox sẽ chặn mọi phiên bản Adobe Flash ở chế độ mặc định do các lo ngại liên quan đến vấn đề bảo mật...

Một lỗ hổng zero-day mới đã được phát hiện trong phiên bản mới nhất của nền tảng Java đang được các hacker tích cực khai thác. Firefox sẽ chặn mọi phiên bản Adobe Flash ở chế độ mặc định do các lo ngại liên quan đến vấn đề bảo mật...

• An ninh mạng tuần qua: Facebook cho phép gửi tiền qua ứng dụng Messenger

• An ninh mạng tuần qua: Tính năng Undo Send dành cho Gmail

• An ninh mạng tuần qua: Tính năng Undo Send dành cho Gmail

1. Ứng dụng game chứa mã độc lây nhiễm hơn 1 triệu người dùng Android

Các nhà nghiên cứu ESET phát hiện trojan đánh cắp thông tin đăng nhập Facebook, giả mạo là một trò chơi trên Android có hơn 1 triệu lượt tải về. Những ứng dụng Android độc hại được tải 50.000 - 1.000.000 lần. Trò chơi “Cowboy Adventure” và game độc hại khác có tên “Jump Chess” được tải đến 50.000 lần, đã bị gỡ khỏi Google Play Store.

Cả 2 trò chơi được viết bởi cùng một nhà phát triển phần mềm là Tinker Studio và cả 2 game đều được dùng để thu thập thông tin đăng nhập của các tài khoản mạng xã hội từ những người dùng không cảnh giác.<Chi tiết>

2. PHP phát hành phiên bản mới vá lỗ hổng BACKRONYM MySQL

Một vài phiên bản mới PHP vừa được phát hành chứa hàng loạt bản vá bảo mật. Đáng chú ý nhất là lỗ hổng BACKRONYM trong MySQL. Lỗ hổng BACKRONYM gây ra bởi cách MySQL xử lý request kết nối bảo mật. Các nhà nghiên cứu tại Duo Security đã công bố lỗ hổng sau khi nhận ra MySQL không thể ép kiểu SSL. Kết quả là tin tặc có thể buộc một client gửi thông tin qua dạng văn bản rõ ràng (plaintext) TCP hơn là SSL.<Chi tiết>

3. Lỗ hổng Zero-Day trong java phiên bản mới nhất đang bị khai thác

Một lỗ hổng zero-day mới đã được phát hiện trong phiên bản mới nhất của nền tảng Java đang được các hacker tích cực khai thác. Trend Micro thông báo rằng lỗ hổng ảnh hưởng đến phiên bản Java 1.8.0.45 (phiên bản mới nhất), nhưng không hoạt động trên các cũ 1.6 và 1.7. Trước mắt nếu bạn không cần Flash và Java, hãy loại bỏ nó.<Chi tiết>

4. Oracle phát hành bản vá lỗi quan trọng tháng 7/2015

Chương trình Critical Update patch là cơ chế chính của Oracle cho việc phát hành bản sửa lỗi bảo mật trên tất cả các sản phẩm Oracle. Bản update vá 193 lỗ hổng bảo mật mới trong các dòng sản phẩm trong đó có 44 bản vá cho phần mềm bên thứ 3 do Oracle phân phối như Qemu, Gilbc... Đây là bản vá quan trọng fix 10 lỗ hổng Oracle Database. Oracle Fusion Middleware có 39 bản sửa lỗi bảo mật. 25 bản sửa lỗi Oracle Java SE trong đó 23 lỗ hổng là remotely exploitable bản vá lỗi này cố định CVE-2015-2590 đang được báo cáo bị khai thác mạnh gần đây.

Chi tiết bản vá lỗi: http://www.oracle.com/technetwork/topics/security/cpujul2015-2367936.html<Chi tiết>

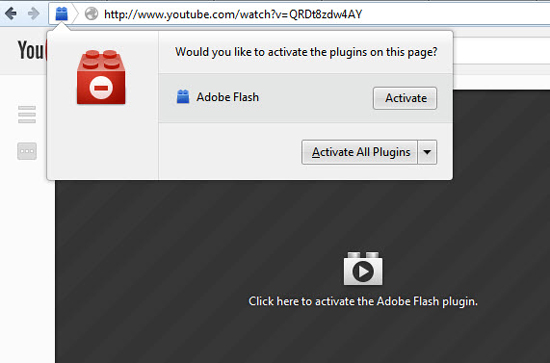

Cộng đồng mạng phàn nàn và chia sẻ nhiều hình ảnh về việc Firefox chặn Flash tuần qua.

5. Trình duyệt Firefox chặn Adobe Flash vì lỗi bảo mật

Firefox sẽ chặn mọi phiên bản Adobe Flash ở chế độ mặc định do các lo ngại liên quan đến vấn đề bảo mật. Ngày 14/7, Mark Schmidt, người đứng đầu Firefox Support, thông báo trên Twitter về thay đổi của trình duyệt. Theo đó, tất cả các phiên bản Flash đều bị mặc định chặn trên Firefox. Thông tin được đưa ra chỉ 1 ngày sau khi Giám đốc An ninh Facebook, Alex Stamos kêu gọi các động thái nhằm “tận diệt” Flash do plugin này được cho là công cụ phát tán mã độc trên máy tính người dùng thông qua các lỗ hổng bảo mật.<Chi tiết>

6. Microsoft ngừng hỗ trợ Windows Server 2003

Kể từ ngày 15/7/2015, Microsoft ngừng hỗ trợ cho phần mềm phổ biến Windows Server 2003 đồng thời đưa ra khuyến cáo các nhà quản lý CNTT vẫn đang sử dụng Windows Server 2003 cần sử dụng thêm các giải pháp giảm thiểu rủi ro để có thể bảo vệ hệ thống an toàn trước những kẻ tấn công. Hiện nay, trên thế giới, một số lượng đáng kể các tổ chức vẫn còn sử dụng hệ thống Windows Server 2003 vì họ không đủ khả năng nâng cấp cũng như đang gặp các vấn đề về khả năng tương thích với các ứng dụng quan trọng...<Chi tiết>

7. Microsoft đưa ra ra bản vá lỗi tháng 7

Hôm nay, Microsoft đã phát hành bản vá lỗi tháng 7 giải quyết các lỗ hổng bảo mật trong các sản phẩm của họ. Trong 57 lỗ hổng có 4 lỗ hổng quan trọng trong Hyper-V, VBScript Scripting Engine, Remote Desktop Protocol (RDP) và Internet Explorer, 10 lỗ hổng còn lại được đánh dấu là lỗ hổng quan trọng trong SQL Server, Windows DCOM RPC, NETLOGON, Windows Graphic Component, Windows Kernel Mode Driver, Microsoft Office, Windows Installer, Windows, và OLE.<Chi tiết>

8. HTML5 có thể được sử dụng để cài đặt malware thông qua phương thức tấn công Drive-by Download

Các nhà nghiên cứu ở 2 trường đại học tại Rome và Salerno (Italia) đã xác định phương pháp cài đặt phần mềm độc hại thông qua API HTML5. Drive-by download là một phương pháp tấn công cài đặt phần mềm độc hại, phần mềm gián điệp lên máy tính nạn nhân bằng cách lừa người dùng thao tác các hành động trên website nhưng thực chất là lừa người dùng cài phần mềm độc hại vào máy tính.

Theo tài liệu http://arxiv.org/pdf/1507.03467v1.pdf thì công nghệ HTML và Canvas APIs, WebSocket, Web Workers, IndexedDB, localStorage, Web SQL, Cross-Origin Client Communication, File API, khi kết hợp có thể giúp attacker tấn công khai thác lỗi drive-by download.<Chi tiết>

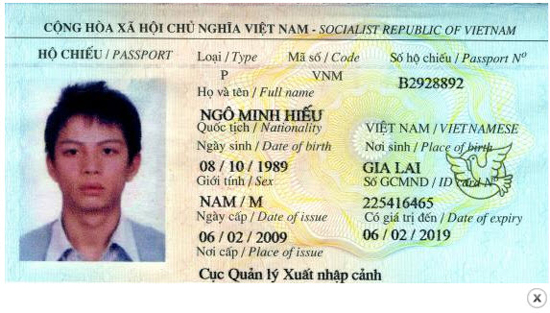

Ngô Minh Hiếu quê tại Gia Lai.

9. Ngô Minh Hiếu bị Mỹ kết án 13 năm tù vì tội ăn cắp dữ liệu

Ngô Minh Hiếu, 25 tuổi, đã bị tòa án tại New Hamshire Mỹ kết án vào ngày thứ 3 vừa qua (14/7/2015) vì phạm các tội gian lận, giả mạo danh tính. Hiếu cũng liên quan đến vụ xâm nhập dữ liệu tại Court Venture, một công ty môi giới dữ liệu được Experian mua lại vào năm 2012.

Theo thông tin trên báo chí, Hiếu đã giả mạo là một nhân viên điều tra cá nhân đến từ Singapore để lừa công ty Court Ventures, cấp quyền truy cập vào cơ sở dữ liệu hồ sơ cá nhân. Khi Hiếu bị kết án vào tháng 3/2014, bị cáo đã khai nhận rất nhiều thông tin về vụ xâm phạm dữ liệu.<Chi tiết>

ĐỖ THỤY (tổng hợp)

Các bài viết khác