An ninh mạng trong tuần: 49,5% người dùng Android có thể bị tấn công

30/03/2015 0

Android installer hijacking, khai thác lỗ hổng và cho phép tin tặc khả năng kiểm soát một file ứng dụng (APK) khi cài đặt.

Android installer hijacking, khai thác lỗ hổng và cho phép tin tặc khả năng kiểm soát một file ứng dụng (APK) khi cài đặt.

• An ninh mạng tuần qua: Ăn cắp thông tin chấn động lịch sử internet

• An ninh mạng tuần qua: Phát hiện mã độc tấn công người dùng Skype Việt Nam

• An ninh mạng tuần qua: Phát hiện mã độc tấn công người dùng Skype Việt Nam

Tin tặc tìm cách kiểm soát file APK để tấn công người dùng Android.

1. Lỗ hổng Directory Traversal ảnh hưởng đến 700.000 ADSL Router của các nhà cung cấp dịch vụ internet

Hơn 700.000 bộ định tuyến ADSL mà các nhà cung cấp dịch vụ internet cung cấp cho người dùng tồn tại lỗ hổng điều khiển từ xa directory traversal, được phát hiện bởi nhà nghiên cứu bảo mật Kyle Lovett khi ông phân tích một vài bộ định tuyến ADSL. Thông qua nghiên cứu của mình, ông nhận thấy hàng trăm nghìn bộ định tuyến của các nhà sản xuất khác nhau tồn tại lỗ hổng.

Lỗ hổng này không phải mới và đã được báo cáo nhiều lần trong năm 2011 trên nhiều model bộ định tuyến khác nhau. Những bộ định tuyến này được phân phối tại các quốc gia như Colombia, Ấn Độ, Argentina, Thái Lan, Moldova, Iran, Peru, Chile, Ai Cập, Trung Quốc và Italia. Một vài bộ định tuyến cũng được bán tại Mỹ và các quốc gia khác.

* Chi tiết tại http://www.techworm.net/2015/03/directory-traversal-flaw-exposes-700000-adsl-routers-provided-by-isps-to-remote-hacking.html.

2. Pwn2Own ngày thứ hai: Tất cả các trình duyệt web phổ thông đều đã bị hack

Ở ngày thi thứ hai của cuộc thi hacking thường niên Pwn2Own, tất cả các trình duyệt bao gồm Microsoft Internet Explorer, Mozilla Firefox, Google Chrome và Apple Safari đều đã bị bẻ khóa một cách dễ dàng. Nhà nghiên cứu Hàn Quốc Jung Hoon Lee đã lập kỉ lục tiền thưởng trong cuộc thi với một khai thác 110.000 USD chỉ trong 2 phút.

Sử dụng hơn 2.000 dòng code, Lee đã đánh sập phiên bản stable và beta của Chrome bằng cách khai thác một lỗi tràn bộ đệm trong trình duyệt. Sau đó ông dùng thông tin rò rỉ và hai lỗ hổng Windows kernel driver để truy cập vào hệ thống bảo mật. Lee cũng đã kiếm được 65.000 USD với IE 11 64-bit với lỗ hổng time-of-check to time-of-use (TOCTOU).

3. Lỗ hổng trên điện thoại IP của Cisco cho phép nghe lén từ xa

Cisco vừa đưa ra cảnh báo về lỗ hổng nghiêm trọng trong phần cứng điện thoại IP dùng cho doanh nghiệp nhỏ do Cisco sản xuất, cho phép tin tặc nghe lén từ xa cuộc trò chuyện cá nhân cũng như thực hiện cuộc gọi mà không cần xác thực. Điện thoại IP chạy trên nền mạng LAN hay mạng internet, âm thanh thoại và báo hiệu được truyền trên nền hệ thống mạng qua các gói tin.

Lỗ hổng CVE-2015-0670 tồn tại trong cấu hình mặc định của một số điện thoại IP của Cisco do “xác thực không chính xác”, cho phép tin tặc nghe lén từ xa trên các thiết bị chứa lỗ hổng thông qua gửi các truy vấn XML đã được thay đổi. Ngoài ra, lỗ hổng có thể được tin tặc khai thác để thực hiện cuộc gọi từ xa từ thiết bị cũng như tiến hành các cuộc tấn công khác thông qua sử dụng các thông tin thu thập được từ nghe lén. Các thiết bị chịu ảnh hưởng từ lỗ hổng là điện thoại IP SPA300 và SPA500 chạy phần cứng phiên bản 7.5.5.

* Chi tiết tại http://thehackernews.com/2015/03/cisco-ip-phones-hacking.html.

4. Adobe CVE-2011-2461 vẫn tồn tại khai thác thông qua FLEX 4 năm sau khi được vá

Bản vá Adobe Flash từ 4 năm trước vẫn chưa thể giải quyết được toàn bộ lỗ hổng trong ứng dụng Flex, tin tặc có thể khai thác bug này trên các trang web hàng đầu thế giới. Nhà nghiên cứu bảo mật của Linkedln Luca Caretton, Mauro Gentile và công ty Minded Security đã cho thấy phát hiện của họ Shockwave Flash file được biên dịch từ một bộ công cụ phát triển Flex tồn tại khai thác mặc dù trình duyệt web và Flash plugin được cập nhật đầy đủ.

Adobe cho biết họ đã nhận thức được vấn đề với Flex và tung ra công cụ sửa lỗi từ năm 2011. Carettoni và Gentile đã thông báo đến các trang web bị ảnh hưởng và Adobe. Nếu bị khai thác, lỗ hổng có thể cho phép tin tặc đánh cắp thông tin từ hệ thống thông qua tấn công Cross-Site Request Forgery (CSRF).

* Chi tiết tại https://threatpost.com/adobe-cve-2011-2461-remains-exploitable-four-years-after-patch/111754.

5. 49,5% người dùng Android có thể bị tấn công

Gần một nửa hệ thống Android đang tồn tại một lỗ hổng mà thông qua đó tin tặc có thể chiếm quyền kiểm soát quá trình cài đặt ứng dụng nhằm cài đặt thêm các mã độc vào thiết bị. Các nhà nghiên cứu bảo mật tại Palo Alto Networks vừa tiết lộ một cuộc tấn công có tên Android installer hijacking, khai thác lỗ hổng và cho phép tin tặc khả năng kiểm soát một file ứng dụng (APK) khi cài đặt.

Theo Android Dashboard, lỗ hổng này ảnh hưởng xấp xỉ 89,4% người dùng Android vào tháng 1/2014 (thời điểm đầu tiên phát hiện) và xấp xỉ 49.5% vào tháng 3/2015. Các thiết bị do nhà mạng cung cấp cài đặt Android 4.3 chưa được kiểm tra và có thể tồn tại lỗ hổng. Android phiên bản 4.4 trở lên không bị ảnh hưởng.

* Chi tiết tại https://threatpost.com/half-of-android-users-exposed-to-attack-via-installation-vulnerability/111791.

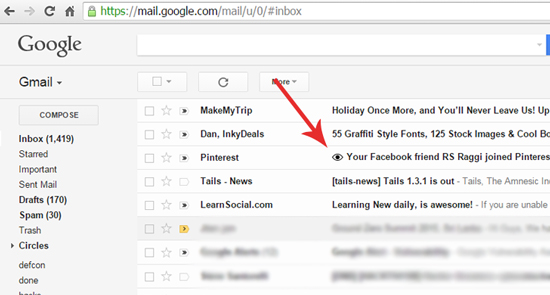

6. Cách đơn giản để kiểm tra email có đang bị theo dõi hay không

Hiện nay, có nhiều công ty thường theo dõi nhân viên của mình thông qua email cá nhân của nhân viên. Cụ thể, các công ty này sẽ thêm một điểm ảnh nhỏ hoặc một bức ảnh kèm theo các địa chỉ email để chúng có thể thông báo tới công ty thời gian, địa điểm mà người nhận mở thư.

Ugly Email, một phần mở rộng của Chrome, sẽ cảnh báo cho người dùng khi nhận được một email trong hộp thư đến Gmail có khả năng theo dõi hay không. Thậm chí nó còn hoạt động trước khi người dùng mở email. Cách cài đặt rất đơn giản, truy cập vào Ugly Email trên Chrome Web Store, nhấn vào nút “Add to Chrome”. Sau khi tải bộ cài đặt, người dùng sẽ nhìn thấy một biểu tượng con mắt nhỏ bên cạnh email đang theo dõi mình.

* Chi tiết tại http://thehackernews.com/2015/03/email-tracking-software.html.

Một email trong dịch vụ Gmail bị theo dõi.

7. Mã độc mới PoSeidon tấn công các thiết bị thanh toán PoS

Một loại mã độc mới tấn công các thiết bị thanh toán (Point-of-Sale - PoS) đặc biệt nguy hiểm vừa được phát hiện bởi các chuyên gia Cisco, được đánh giá là phức tạp và khó chịu hơn các loại mã độc PoS từng thấy trước đây. Mã độc PoS mang tên PoSeidon được tạo ra mang cả hai khả năng của Trojan ngân hàng Zeus và mã độc BlackPOS từng đánh cắp hàng triệu USD từ các hãng bán lẻ khổng lồ của Mỹ.

Mã độc PoSeidon đánh cắp dữ liệu bộ nhớ từ các thiết bị bán lẻ để tìm kiếm thông tin về các dãy số thẻ của các chủ thẻVisa, MasterCard, AMEX và Discover. Tiếp theo, tin tặc sử dụng thuật toán Luhn để xác nhận số thẻ tín dụng hoặc thẻ ghi nợ có hợp lệ hay không.

QUÂN TẠ (tổng hợp)

Các bài viết khác